360安全檢測(cè)消息報(bào),360安全中心的網(wǎng)站安全檢測(cè)平臺(tái)獨(dú)家發(fā)現(xiàn)網(wǎng)店系統(tǒng)ECShop支付寶插件存在高危0day漏洞。這一漏洞可以使黑客隨便進(jìn)入數(shù)據(jù)庫(kù)做危險(xiǎn)動(dòng)作,其中包括獲取網(wǎng)站重新資料。做為電子商務(wù)免費(fèi)的平臺(tái),ECSHOP的普及率非常大,如果被人利用,將產(chǎn)生不小的影響,對(duì)此漏洞,360安全中心給出了解決方案。

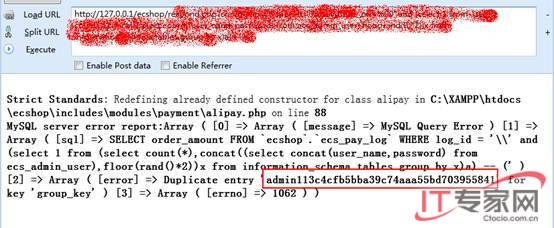

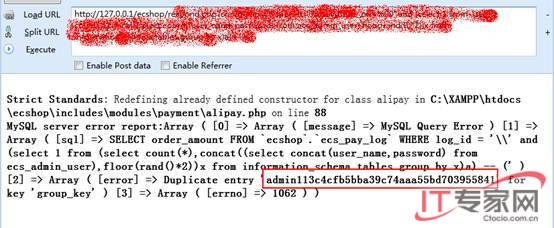

據(jù)360安全技術(shù)人員分析,這次出現(xiàn)的ECShop漏洞存在于/includes/modules/payment/alipay.php文件中,這個(gè)是支付寶的支付組件。因?yàn)镋CShop源碼過(guò)渡使用了str_replace函數(shù)做字符串替換,黑客可繞過(guò)單引號(hào)限制構(gòu)造SQL注入語(yǔ)句。只要開(kāi)啟支付寶支付插件就能利用該漏洞獲取網(wǎng)站數(shù)據(jù),且不需要注冊(cè)登入。ECSHOP的的版本同時(shí)都有這個(gè)漏洞,包括GBK與UTF-8。

這一漏洞發(fā)現(xiàn)不久,ECShop官網(wǎng)已經(jīng)發(fā)布相關(guān)程序補(bǔ)丁。360網(wǎng)站安全檢測(cè)平臺(tái)也第一時(shí)間向注冊(cè)用戶發(fā)送了告警郵件,提醒用戶盡快打補(bǔ)丁,防止黑客拖庫(kù)攻擊。同時(shí),360安全工程師建議網(wǎng)站管理員及個(gè)人站長(zhǎng)使用360網(wǎng)站安全檢測(cè)平臺(tái)對(duì)網(wǎng)站進(jìn)行全面體檢,掌握網(wǎng)站安全狀況,并使用360網(wǎng)站衛(wèi)士防御黑客攻擊。簡(jiǎn)單的辦法,建議您盡快到ECSHOP官網(wǎng)升級(jí)最新補(bǔ)丁,免得事后麻煩哦。

轉(zhuǎn)載請(qǐng)注明出處: http://m.b293s63.cn/html/201302/19158.html